学习网络安全就是要学习和掌握多种黑客的攻击手段,了解别人怎么攻击自己的,这样才能做好安全防范工作。正所谓知己知彼百战不殆。我知道你怎么攻城了,那么我就知道如何守城,攻城就是黑客要做的,守城就是网络安全工程师要做的。

渗透测试与入侵的最大区别

渗透测试:由于保护系统的目的,更全面地找出测试对象的安全隐患,也叫墨盒测试。

www.baidu.com。白盒测试、代码审计、灰盒测试。

入侵:不择手段地(甚至是有破坏性的)拿到系统权限。

做渗透测试,需要了解业务,给企业归纳整理和设计渗透测试方案。

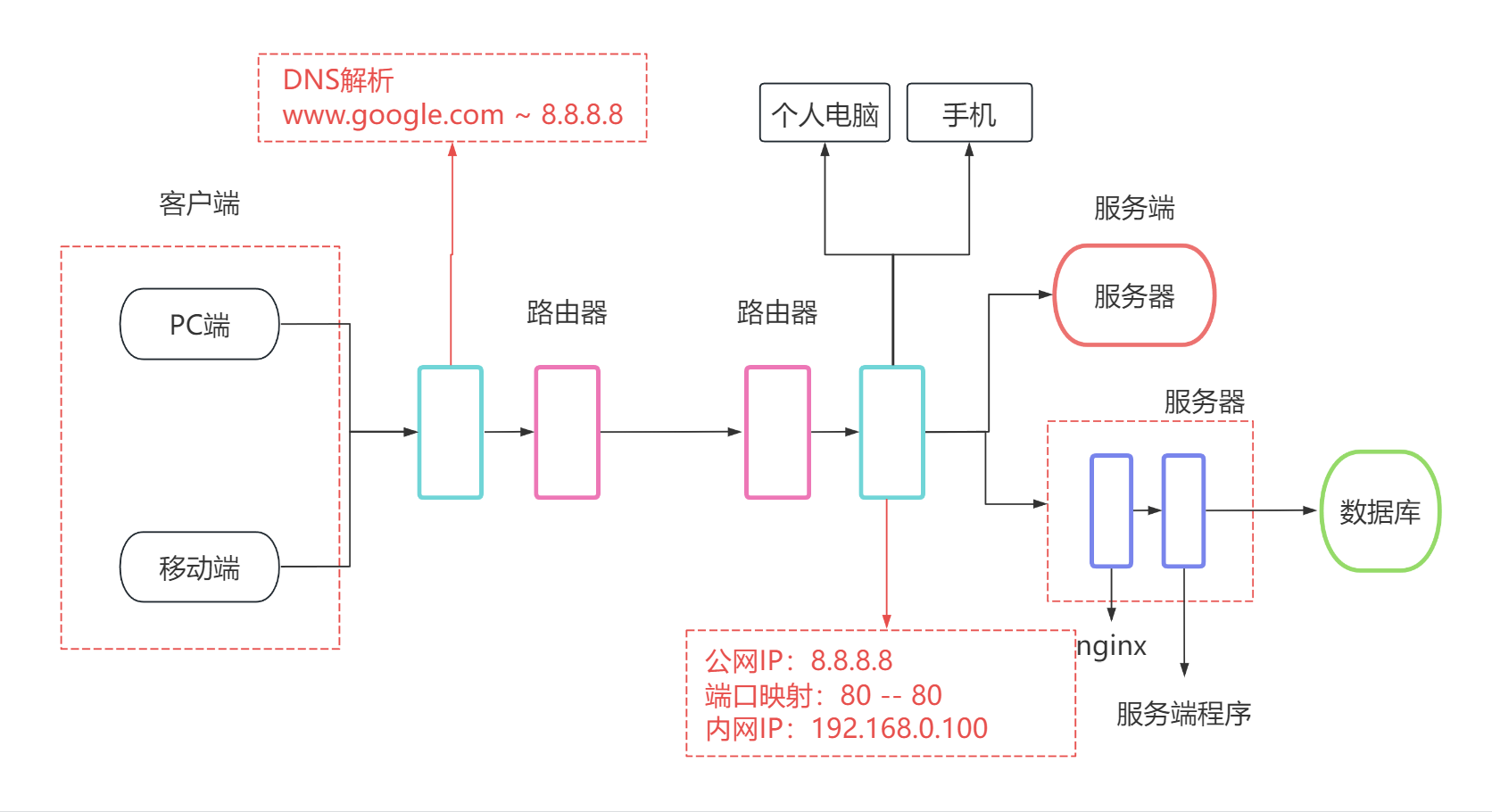

网络安全大致图解:

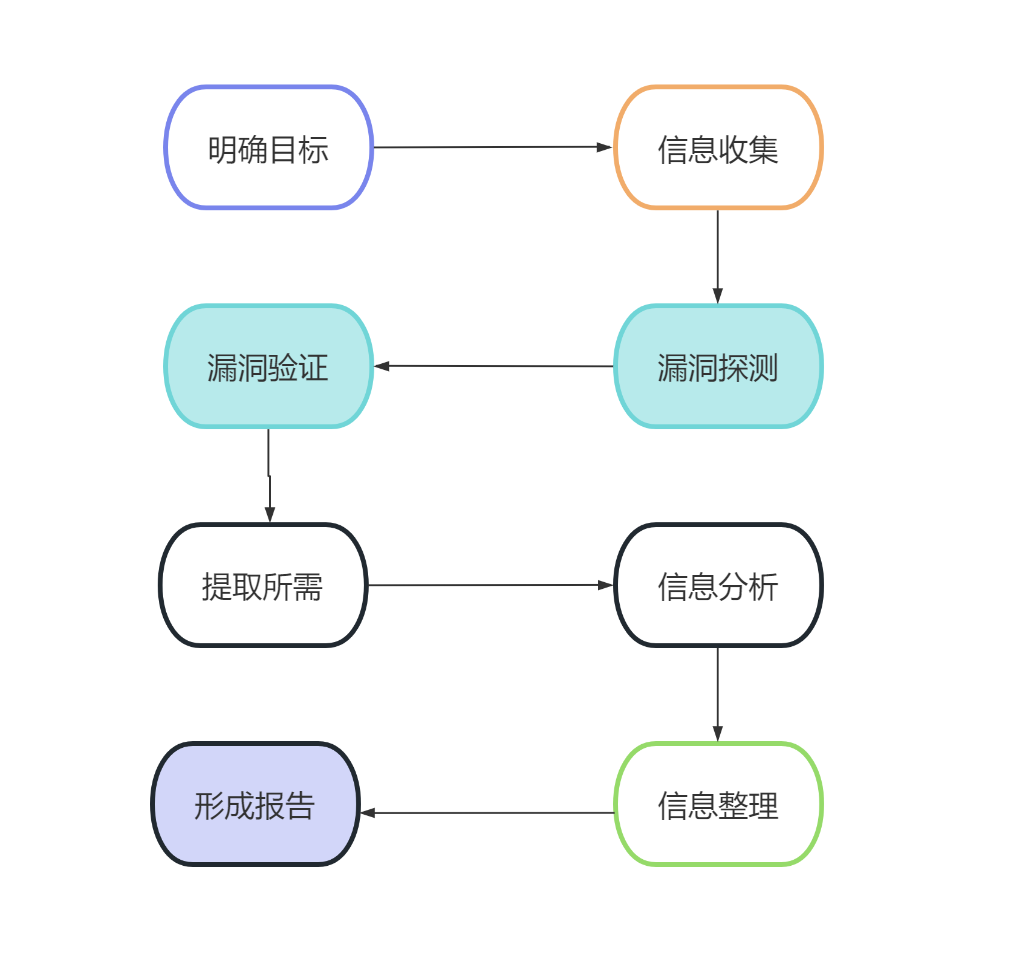

渗透测试步骤

一般渗透测试流程如下

以上只是一个常规流程,实际工作中就根据实际情况来了解、思考归纳自己企业中的流程。但是大体都是以这个流程为基础。

下面介绍以上几个步骤应该做的事情是什么。

1,明确目标

比如,百度公司想要检测一下自己网站的安全性,是否有什么安全隐患。如果他们有自己的安全团队,他们会用自己的团队来进行渗透测试;如果他们没有自己的团队,那么他们会找专门的网络安公司来对自己网站进行安全检测。

假如有个安全检测公司A,百度花钱请A公司来检测自己的网站安全性。此时,A公司就是乙方(被雇佣者,也叫受雇者),百度就是甲方(雇佣者,掏钱的)。甲方会授权给乙方检测网站安全性的权利 (也叫授权,注意:这个非常重要,否则你就属于非法检测。很容易被抓。所以要获得授权。),此时,我们现在的目标就明解了,百度网站。

确定范围:测试目标的范围:IP、域名、内外网。

确定规则:能渗透到什么程度,时间(哪天开始?几点开始?一般在网站业务不忙的时候,别影响业务)。能否修改上传?能否揽权等。

确定需求:web 应用的漏洞(新上线程序)?业务逻辑漏洞(针对业务的)?人员权限管理漏洞(针对 人员、权限)?等等。

2,信息收集:

目标明确了,就要开始收集信息,家庭地址,收入多少,联系电话等。

基础信息:IP、网段(有些公司一次性买一个网段的IP地址),域名,端口等。

应用信息:各端口的应用。例如:web应用,邮件应用等。

版本信息:所有这些探测到的东西的版本,根据版本号去百度或者漏洞库找一下对应漏洞。

服务信息:

人员信息:域名注册人员信息,web应用中网站发帖人的ID,管理员姓名,领导名字,企业邮箱,QQ号,手机号等。可以做钓鱼。

防护信息:试卷看能否探测到防护设备。

收集方式:主动扫描,开放搜索等。

开放搜索:利用搜索引擎获得,获取后台系统,未授权页面(看是否能找到),敏感 url (涉及到一些敏感信息数据的访问路径)等。

3,漏洞探测:

信息收集好了之后,我们要针对这些信息进行分析和探测项目是否有漏洞(就是家里面是否有门窗没有关好,锁是不是没锁上等,别人通过这个可以进入到你家,或者说你的网站系统,对你的系统信息,数据信息,权限信息等进行提取,这就叫漏洞)。小偷可以拿一些工具。比如望远镜看一看锁是不是开着的,后门的窗户是不是开着的。所以是不是真的开着的,我们要过去推一下门窗,摸一下锁才知道,也就是下面的步骤,称之为漏洞验证。

找出项目,比如百度的网站,是不是有漏洞。

利用上一步中列出的各种系统,应用等使用相应的漏洞。

方法:

- 漏洞扫描:awvs,IBM appscan等。

- 结合漏洞去 exploit-db(漏洞库,里面含有好多之前出现过的漏洞)等位置找漏洞利用。

- 在网上寻找验证 poc/(poc:漏洞利用工具和代码脚本等)。

内容:

- 系统漏洞:系统没有及时打补丁

- webserver漏洞:webserver 配置问题

- 其它端口服务漏洞:各种21/8080(st2)/7001/22/3389

- 通信安全:明文传输,token 在 cookie 中传送等。

4,漏洞验证

验证探测到的漏洞是不是真的可以使用。比如门窗你看着没锁,但是当你去推开的时候你发现推不开。

将上一步中发现的可能可以成功利用的全部漏洞都验证一遍,结合实际情况,搭建模拟环境进行试验,成功后再应用于目标中。

通过工具或手工来验证:

- 自动化验证:结合自动化扫描工具提供的结果

- 手工验证:根据公开资源进行验证

- 试验验证:自己搭建模拟环境进行验证

- 登录猜解:有时可以尝试猜解一下登录口的账号密码等信息。

- 业务漏洞验证:如发现业务漏洞,要进行验证。

- 公开资源的利用。

- exploit-db/wooyun/

- google hacking

- 渗透代码网站

- 通用、缺省口令

- 厂商的漏洞警告等。

5,信息分析

漏洞验证之后,如果发现这个漏洞确实存在,那么就可以通过这个漏洞来入侵这个主机,入侵主机来获取信息。

先要分析一下这些信息。比如系统用户名和密码是否有用?

当你提取到用户名和密码,拿到系统权限,就能渗透整个公司的内网,目的就达到了。

因此,分析自己能拿到什么数据,哪些数据有用。

注意:获取自己安全检测能够达到的目标数据就够了,千万别乱搞别人的数据和主机。

假如破坏主机的系统,将别人数据库的数据拷到自己电脑上等,这种行为已经不是检测了,而是入侵,违法了。也不能破坏和篡改别人的数据。

为下一步实施渗透做准备。

- 精准打击:准备好上一步探测到的漏洞exp,用来精准打击

- 绕过防御机制:是否有防火墙等设备,如何绕过。

- 定制攻击路径:最佳攻击路径,根据薄弱入口,高内网权限位置,最终目标

- 绕过检测机制:是否有检测机制,流量监控,杀毒软件,恶意代码检测等(免杀)

- 攻击代码:经过试验得来的代码,包括不限于 xss 代码,sql 注入语句等。

6,提取信息并进一步渗透

提取一些有用信息,比如网站开发的源代码,数据库里面的数据,系统用户信息(用户名,密码)

- 实施攻击:根据前几步的结果,进行攻击

- 获取内部信息:基础设施(网络连接、VPN、路由、拓扑等)

- 进一步渗透:内网入侵,敏感目标

- 持续性存在:一般对客户做渗透不需要。rookit,后门,添加管理员账号,驻扎手法等。

7,信息整理

将上面几步的工作过程给人家整理一下,该成图的成图,过程中用到的木马什么的,该删掉的删掉等。

- 清理痕迹:清理相关日志(访问,操作),上传文件等。

- 整理渗透工具:整理渗透过程中用到的代码,poc,exp等

- 整理收集信息:整理渗透过程中收集到的一切信息

- 整理漏洞信息:整理渗透过程中遇到的各种漏洞,各种脆弱位置信息

目的:为了最后形成报告,形成测试结果使用。

8,形成报告

最后生成一个安全检测的报告提交给人家。

- 按需整理:按照之前第一步跟客户确定好的范围,需求。来整理资料,并将资料形成报告

- 补充介绍:要对漏洞成因,验证过程和带来危害进行分析

- 修改建议:要对所有产生的问题提出合理高效的安全解决办法。

最简单版,可以有这么四步:信息收集,漏洞探测(手工,漏洞扫描),漏洞验证(手工验证,工具验证),形成报告。

流程总结

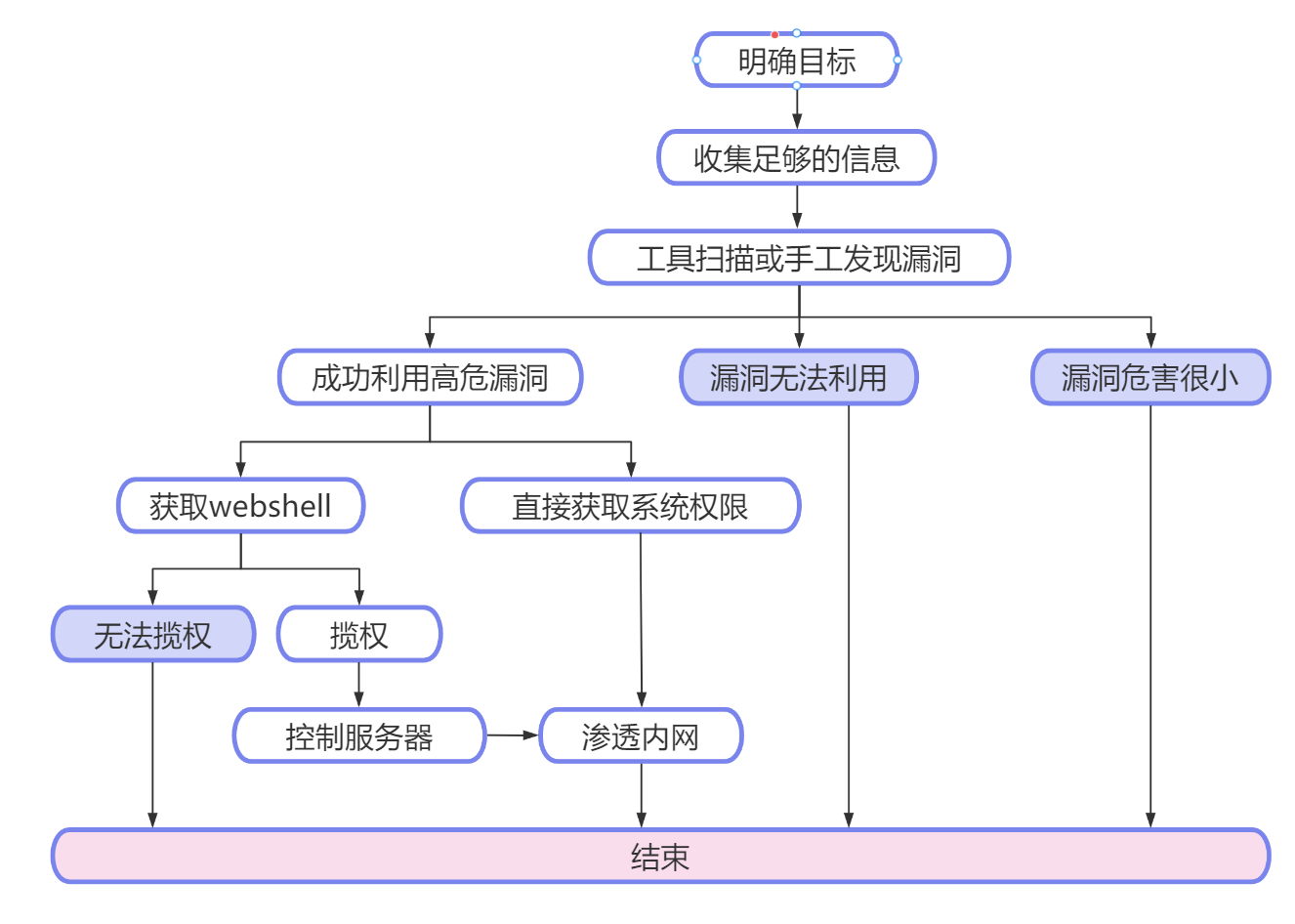

工作中:目标明确

明确目标这一步,看一下企业授权协议就明白了。

渗透测试方法

工具测试:漏洞扫描器,自动化漏洞检测工具

手工测试:按照站点功能点手工抓取数据包,修改,加攻击载荷进行测试。

测试地点

外网测试:直接通过互联网链接访问进行黑客行为模拟。

内网测试:到公司现场,比如甲方(客户)现场,VPN 远程连接内网进行测试。

渗透测试要求

一般客户对渗透测试的过程是有要求。比如:时间,地点,测试的时候参数设置,是否让使用自动化工具测试等,都会有要求,授权书中有体现。